【リモートアクセスVPNの不正アクセス対策】急増する脅威とGeolocation機能の重要性

MALUTO広報室です。

テレワークなどの普及によって、自宅やワーキングスペースなど、会社以外の場所で働く人が増えました。そんな中、セキュリティ面では、外部から社内のデータへ安全にアクセスできるVPNの導入が推奨されています。

しかしながら一方で、VPNを狙ったサイバー攻撃も多発しており、企業にはVPN機器へのセキュリティ強化が求められています。

本日は、そんなVPNのセキュリティ強化を高める機能を搭載したWatchGuard FireboxのGeolocation機能を解説します。

はじめに

リモートワークの普及に伴い、リモートアクセスVPN(仮想プライベートネットワーク)の利用が急増しています。しかし、それと同時にVPNへの不正アクセス事案も激増しており、従来のIDとパスワードによるベーシック認証だけでは十分な保護を提供できなくなっています。

VPN装置を狙った攻撃の急増

近年、VPN装置を侵入経路として狙った攻撃が急増しています。この背景には以下のような要因があります。

①リモートワークの普及

COVID-19パンデミック以降、多くの企業がリモートワークを導入し、VPNの利用が爆発的に増加しました。これにより、攻撃者にとってVPNが魅力的な標的となりました。

②境界型防御モデルの限界

従来の「境界型防御モデル」(ネットワークの内外を分けて外側のリスクから防御する方法)では、増加する外部接続に対して十分な保護を提供できなくなっています。

③VPN機器の脆弱性

VPN機器自体にソフトウェアの脆弱性が存在する場合があり、これらが攻撃者に悪用されています。複数のメディアで報じられている通り、近年はVPN機器など、ネットワーク機器に存在する脆弱性を用いた不正アクセスが目立っています。

④認証情報の窃取

フィッシング攻撃や他のサイトから窃取したパスワードの使い回しなどにより、VPNの認証情報が攻撃者の手に渡ることがあります。

⑤内部ネットワークへの侵入口

VPNは内部ネットワークへの直接的なアクセスを提供するため、攻撃者にとって非常に魅力的な侵入経路となっています。

⑥ランサムウェア攻撃の増加

金銭目的のランサムウェア攻撃が増加しており、VPNはこれらの攻撃者にとって重要な侵入経路となっています。

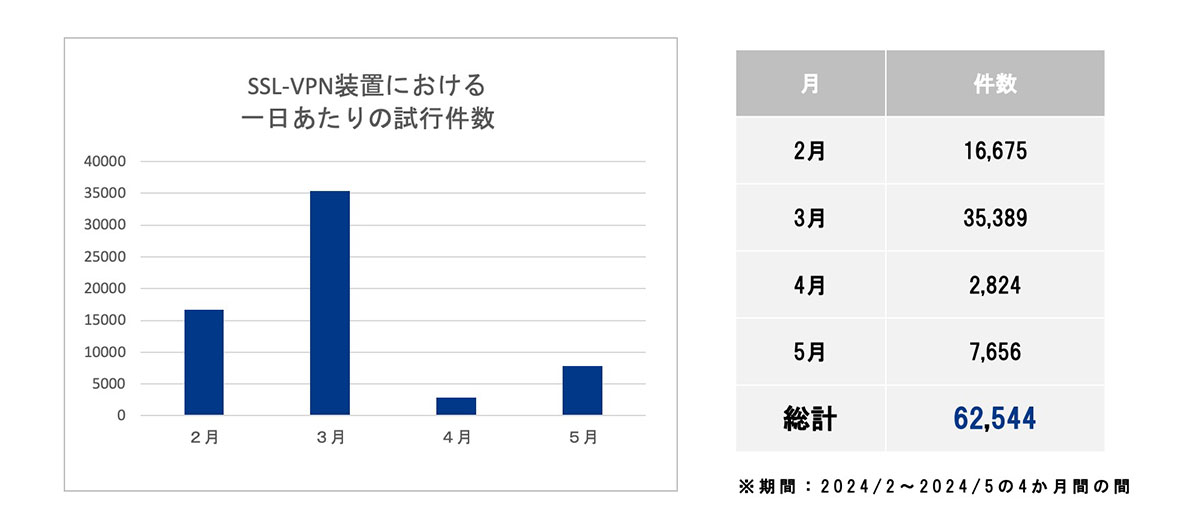

弊社SSL-VPN試行件数実績

(参考資料)弊社リモートアクセスVPN装置へのアクセス試行件数実績

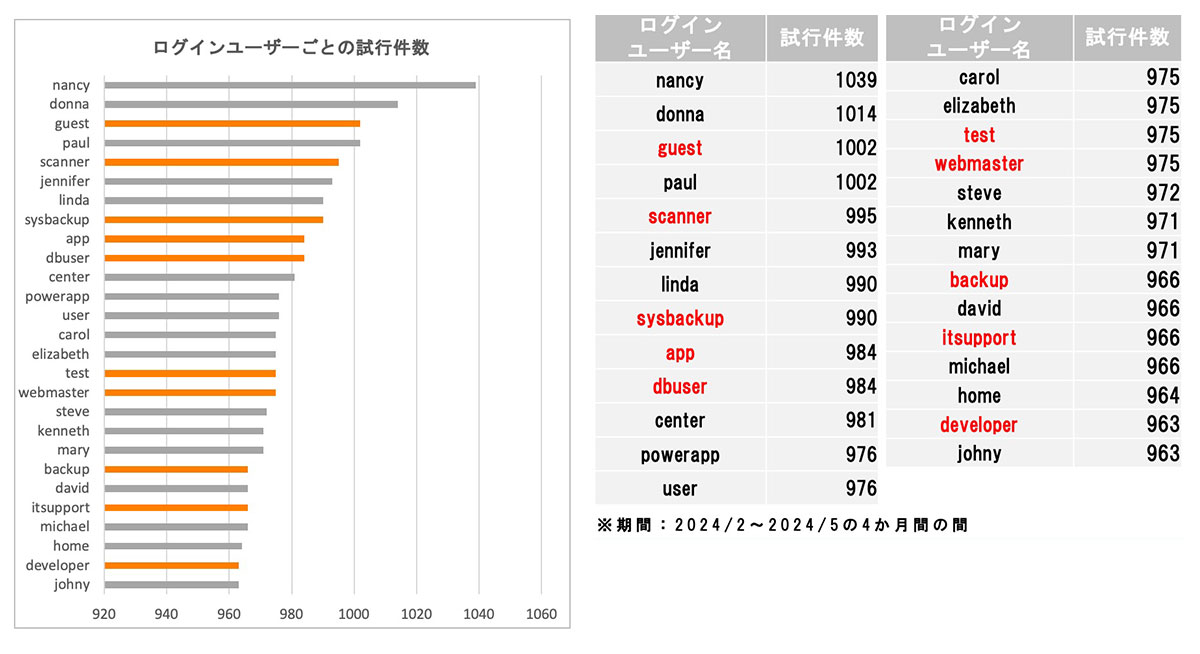

(参考資料)複数のユーザー名を試行した形跡

不正アクセス急増による副次的問題

VPNへの不正アクセスの試行が急増することで、以下のような深刻な副次的問題が発生しています。

①認証プロセスの頻発

各不正アクセスの試行ごとに認証プロセスが実行されます。

②VPN機器の負荷増大

頻繁な認証処理により、VPN機器のCPUやメモリ使用率が急上昇します。

③システムの不安定化

高負荷状態が続くことで、VPNシステム全体の動作が不安定になります。

④正規ユーザーへの影響

システムの不安定化により、正規ユーザーの接続にも遅延や切断が発生する可能性があります。

⑤セキュリティリスクの増大

システムの不安定化により、セキュリティ機能が正常に動作しなくなるリスクが高まります。

Geolocation機能:効率的な不正アクセス対策

Geolocation機能とは、IPアドレスに基づいて接続元の地理的位置を特定し、アクセス制御を行う技術です。この機能により、特定の国や地域からのアクセスを許可または拒否することができます。

Geolocation機能の主な利点は以下の通りです。

①事前フィルタリング

接続要求の地理的位置を即座に判断し、不審な地域からのアクセスを認証プロセスの前にブロックします。

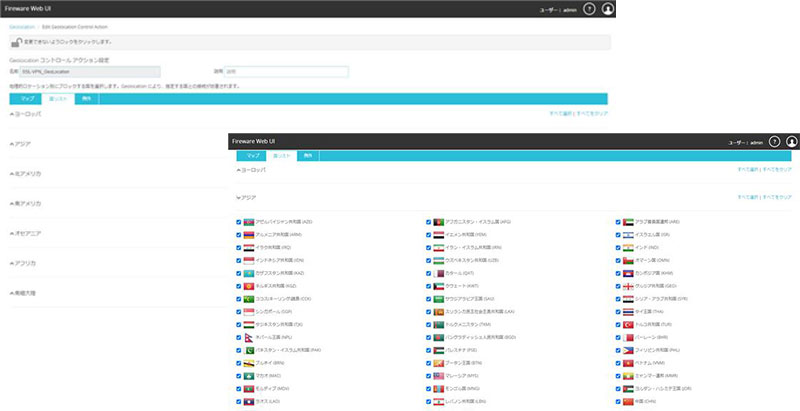

Geolocationの設定画面

②負荷軽減

地理的フィルタリングは、IPアドレスの確認のみで行えるため、複雑な認証プロセスよりも圧倒的に負荷が小さいです。

③高速な判断

地理情報に基づく判断は瞬時に行えるため、システムの応答性を維持できます。

④大量アクセスへの耐性

特定地域からの大量の不正アクセス試行を一括でブロックできます。

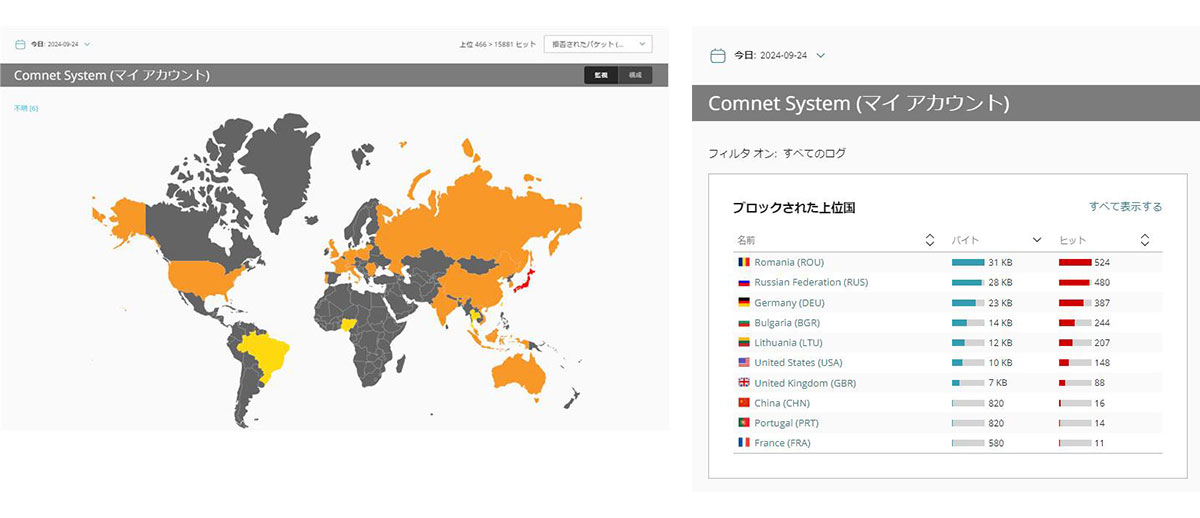

Geolocationでブロックした国

⑤正規ユーザーへの影響最小化

正規ユーザーの所在地を事前に把握し、必要最小限の地域からのアクセスのみを許可できます。

⑥異常検知の精度向上

通常とは異なる地域からのアクセスを容易に検出できます。

当社のFireboxにGeolocation機能を有効化したところ、それまで頻発していた不正アクセスの試行が、機能有効化直後からゼロになりました。この改善は、Geolocation機能の効果を如実に示しています。

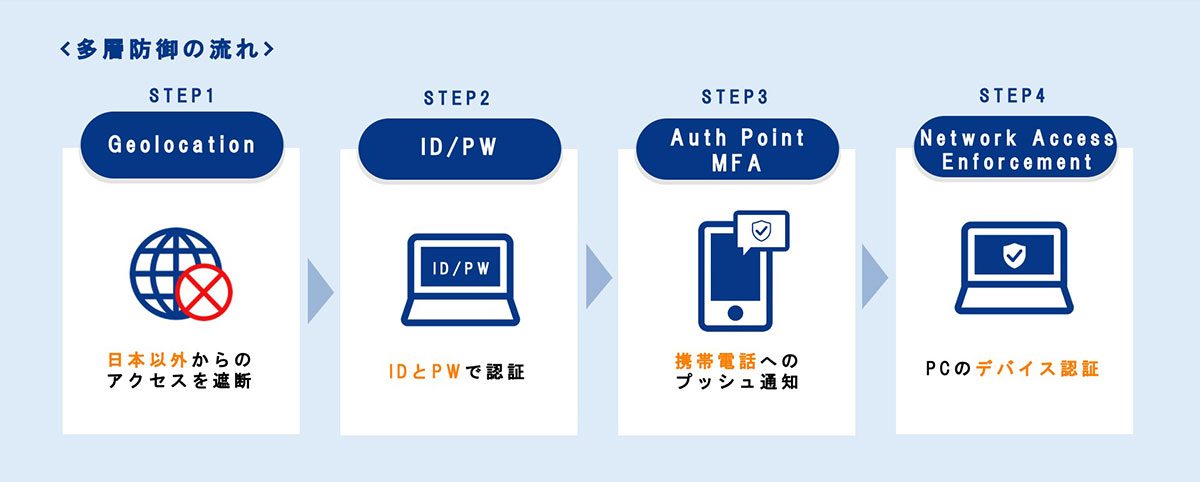

多層防御戦略の重要性

Geolocation機能は、以下の技術と組み合わせた多層防御戦略の一部として実装することが重要です。

①AuthPointによる多要素認証(MFA)

追加の認証要素を使用し、パスワード漏洩時でも不正アクセスを防止します。

*AuthPointの詳細はこちらからもご確認いただけます。

②Network Access Enforcementによるデバイス制御

接続デバイスのセキュリティ状態を評価し、不適合デバイスを隔離またはアクセス制限します。

③ゼロトラストアーキテクチャーの採用

地ネットワーク内部のユーザーやデバイスを最初から信頼せず、常に検証を行います。

まとめ

VPN装置を狙った攻撃が急増する中、Geolocation機能を中心とした多層防御アプローチが非常に効果的です。この機能により、VPN機器への負荷を大幅に軽減しつつ、セキュリティレベルを向上させることができます。

従来のIDとパスワードの組み合わせによる認証だけでは、現代のサイバー脅威に対して脆弱すぎることが明らかになっています。パスワードは容易に盗まれたり、解読されたりする可能性があり、特にパスワードの使い回しや弱いパスワードの使用が依然として一般的である現状では、単純な認証方式はセキュリティホールとなりかねません。

Geolocation機能に加え、AuthPointやNetwork Access Enforcementなどの先進的なセキュリティ技術と組み合わせることで、より強固で効率的なセキュリティ体制を構築することが可能になります。これらの対策を適切に実装し、継続的に管理することで、組織はリモートワークの利点を最大限に活用しつつ、サイバーセキュリティリスクを大幅に軽減することができます。

多層防御アプローチの採用は、現代のサイバーセキュリティ環境において不可欠であり、組織の重要な資産を保護するための最善の戦略といえるでしょう。

社内ネットワークのお困りごとやMALUTO導入にあたってのご相談は、

ご相談窓口までお問い合わせください。